Поиск слов по шаблону в Lingvo

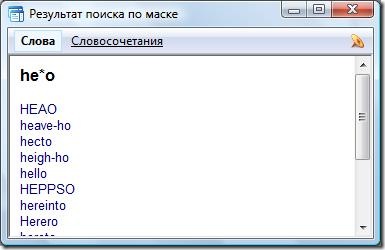

У многих кто изучает английский язык и активно пользуются ПК стоит Lingvo. По крайней мере я и все мои знакомые пользуются именно этим словарем. Функции, которой мне нахватало был поиск слова по шаблону. Недавно, пролистывая брошюрку, которая идет с коробочной версией лингво обнаружил что такая функция есть и причем уже достаточно давно. Функция поиска по шаблону (в справке она называется поиск по маске) поддерживает известные символы подстановки “ * ” и “ ? ” – любые буквы в любом количестве и одна любая буква соответственно. Работает такой поиск следующим образом. В строку поиска надо ввести интересующий шаблон, например “ he*o” и нажать Ctrl+F3 . Программа запустит поиск по всем активным словарям и выведет окно с подходящими словами и словосочетаниями.